Malware se propaga a través de sitios web ejecutados en WordPress

Este artículo está probablemente obsoleto

Este artículo fue publicado hace más de 10 años (el 16 de diciembre del 2014, para ser exactos). La información contenida puede estar muy desactualizada o ya no ser relevante.

El artículo existe como archivo de este sitio y de la antigüedad del mismo. Este blog existe en el Internet desde el 2007!

Algunos o todos los enlaces de este artículo pueden haber sido removidos o estar rotos debido a la antigüedad del mismo. Te pedimos las disculpas por cualquier inconveniente que esto pueda causar.

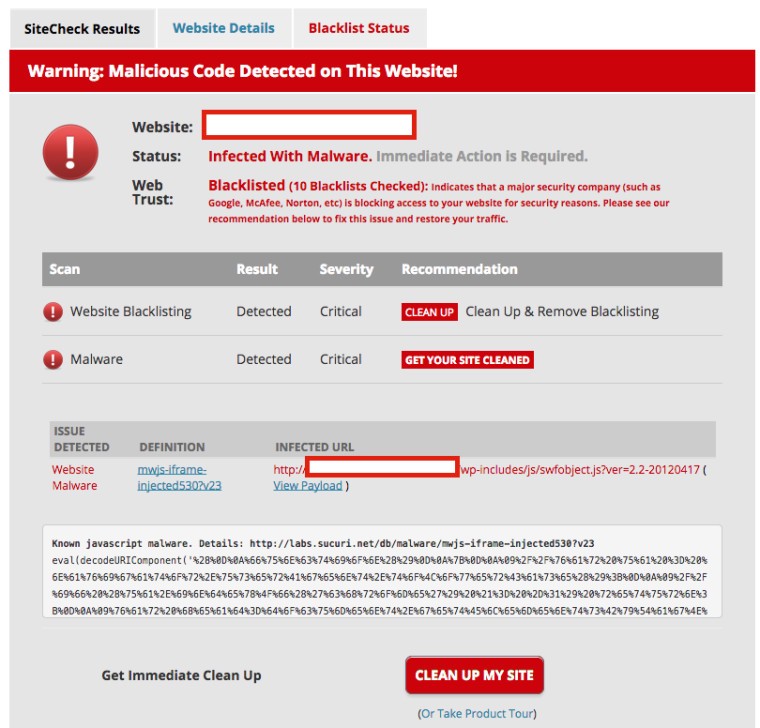

Si actualmente está ejecutando un sitio web en WordPress, es momento de revisar su sitio en caso de que haya sido infectado. Según un informe de Sucuri, una firma de seguridad del servidor para WordPress, “cientos de miles” de sitios web de WordPress han sido infectados por un malware llamado SoakSoak, que es capaz de convertir un sitio web alojado en WordPress en una plataformas de ataque usando los dispositivos que los visitan para infectar. Como resultado, los navegadores de Internet podrían advertirle de que un determinado sitio web está infectado. Google ya lleva marcados 11.000 sitios web de WordPress y sigue contando, como el de la imagen de esta nota.

Se sospechaba que un plugin de terceros llamado “Revolución Slider”, o “RevSlider” era quien estaba detrás de los ataques, lo que ha sido confirmado por Sucuri. Al parecer, según un comunicado publicado en el sitio web del desarrollador, Theme Punch, había una vulnerabilidad conocida en el plugin de WordPress que no fue correctamente reparado. Lanzaron parches de seguridad entre febrero y septiembre, en lugar de tomar las medidas adecuadas, temiendo que “un anuncio público desencadenaría una explotación masiva del asunto”. Según se informa, la mayoría de los usuarios no han actualizado el plugin, que fue el que dio lugar al ataque.

“Algunos propietarios de páginas web no tienen idea cómo ha entrado en sus temas. Actualmente nos estamos enfocando en remediar miles de sitios y nos comprometimos con nuestros clientes, muchos de los cuales no sabían que el plugin estaba dentro de su entorno”, escribe Sucuri en su blog. Hasta el momento, WordPress aún no ha respondido a los ataques.

En la web hay un montón de recomendaciones que dicen que simplemente hay que reemplazar los archivos swfobject.js y loader.php en las plantillas para eliminar la infección, pero no se ocupa de las puertas traseras sobrantes y puntos de partida iniciales, y el sitio web se infecta de nuevo rápidamente. Si se ve afectado por esto, estará lleno de puertas traseras y las infecciones volverán a entrar, por lo cual no sirve sólo limpiar, sino también detener todos los ataques maliciosos para lo que puede usar un sitio Web Firewall, como el de Sucuri, o de otra compañía. Sólo tiene que utilizar un servidor de seguridad, uno de verdad preferentemente.

Es necesario aclarar que este ataque se refiere a sitios web WordPress.ORG, y no WordPress.COM, puesto que este último no aloja plugins.

WordPress aún no ha dado una declaración sobre el ataque del malware.

Fuente | Neowin

Continúa Leyendo

La SEC aprueba la Bolsa de Valores de Texas, un nuevo hito financiero

La Comisión de Valores y Bolsa de Estados Unidos, conocida como SEC por sus siglas en inglés, ha dado luz verde a la …

Mario Guevara, conocido periodista hispano en Estados Unidos deportado a El Salvador

La libertad de prensa es un pilar fundamental en cualquier democracia, y cuando un periodista es detenido y deportado, …