Se descubre nueva variante del hackeo que redirecciona los blogs de WordPress

Este artículo está probablemente obsoleto

Este artículo fue publicado hace más de 10 años (el 09 de junio del 2008, para ser exactos). La información contenida puede estar muy desactualizada o ya no ser relevante.

El artículo existe como archivo de este sitio y de la antigüedad del mismo. Este blog existe en el Internet desde el 2007!

Algunos o todos los enlaces de este artículo pueden haber sido removidos o estar rotos debido a la antigüedad del mismo. Te pedimos las disculpas por cualquier inconveniente que esto pueda causar.

Otra de las cosas que se han ido sumando es que existen nuevos detalles que permiten comprobar el cómo se realizó el ataque a los blogs de WordPress y, por supuesto, detalles de también, cómo eliminarlo si has sido uno de los afectados.

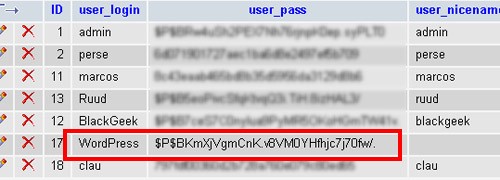

Entre los nuevos detalles que se barajan, está un usuario fantasma que se encuentra en la base de datos MySQL “wp_users” y que tiene privilegios de Admin.

Como podrás ver en la imagen inferior, nosotros al hacer la búsqueda ayer de este supuesto usuario fantasma, dimos con el. Aparentemente parece ser un usuario común y corriente de WordPress pero con privilegios de administrador -lo que me hace preguntarme si WordPress incluye por defecto a este usuario fantasma con privilegios de admin que significaría obviamente que pueden manipular nuestros blogs ¿tu te lo crees?-.

Las características de este usuario fantasma indican que fue creado a las 00:00:00 un día 0000-00-00… WTF!? Por lo que decidimos eliminarlo del sistema, y si lo vas a hacer tú también, memoriza la ID del usuario, que se encuentra al inicio de la tabla bajo la columna ID.

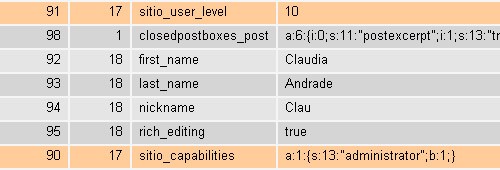

Luego de tener el ID, vete a la tabla wp_usermeta y busca allí entre la columna user_id, la ID del usuario que borraste anteriormente y, por supuesto, remuévela, como ves seleccionadas en la imagen inferior.

En los nuevos casos de hackeo que se están dando, se han encontrado también códigos extraños en parte de los themes de los blogs. Busca en el tuyo, si eres uno de la lista de hackeados, en los archivos index.php y header.php, códigos extraños que no recuerdes haber visto antes -y no me digas que esos archivos no te son familiares, que los editas cada 5 minutos!-.

También han visto afectado el archivo wp-blog-header.php, por lo cual te recomendamos encarecidamente que descargues tu versión de WordPress nuevamente, si tu interés no es actualizar, y reemplaces este archivo por uno que ya tengas. El reemplazarlo no debería significar ningún problema puesto que frecuentemente este archivo nunca es editado.

Y por último, cambia tu contraseña, ya que muchos usuarios hackeados con la versión que podríamos llamar “nueva” de este hackeo -que no es más que una variante del mismo pero lo que hace es lo mismo- se han visto afectados de no poder entrar debido a que sus cuentas ya no tienen la misma contraseña que antes.

Por su parte, desde los foros de WordPress, ninguna persona con relación a la empresa ha emitido palabra alguna. Sólo Donncha ha informado que la rama 2.5.X no es vulnerable, aunque varios bloggers hemos dicho y seguimos diciendo lo contrario, debido a que nos hemos encontrado blogs hackeados corriendo la rama 2.5 aunque en algunos casos se da que han actualizado siendo hackeados:

Several of my sites were already running the latest version of WordPress (2.5.1) when they were hacked, but it may be that the vulnerability was introduced earlier. In each case, a file was planted on May 7th of this year.

Vía | Patching the WordPress AnyResults.net hack

Continúa Leyendo

OpenAI lanza ChatGPT Atlas, el navegador web impulsado por IA

OpenAI, la empresa detrás del popular ChatGPT, acaba de dar un paso audaz al lanzar su primer navegador web impulsado por inteligencia artificial, …

¿IA culpable del colapso de AWS? La conexión entre despidos y la caída masiva

Hace unos días, el servicio de Amazon Web Services (AWS), que es como el motor en la nube que impulsa muchas plataformas …