Supermicro: Vulnerabilidades críticas en servidores permiten instalar malware irremovible

Las placas madre de servidores Supermicro han reportado una nueva vulnerabilidad de alta gravedad que permiten a hackers instalar remotamente firmware malicioso que se ejecuta incluso antes del sistema operativo, haciendo que las infecciones sean imposibles de detectar o eliminar. Alex Matrosov, fundador y CEO de Binarly, la firma de seguridad que descubrió el problema, explica que una de las vulnerabilidades es el resultado de un parche incompleto que Supermicro lanzó en enero. Esta solución insuficiente estaba destinada a parchar CVE-2024-10237, una vulnerabilidad de alta gravedad que permitía a atacantes reflashear firmware que se ejecuta mientras la máquina arranca.

Los drivers de administración de la placa madre (BMC) son el corazón de este problema. Estos componentes permiten a los administradores realizar tareas de forma remota como instalar actualizaciones, monitorear temperaturas del hardware y configurar velocidades de ventilación. Los BMCs proporcionan capacidades extraordinarias, incluyendo la capacidad de reflashear el firmware para UEFI (Interfaz de Firmware Unificada y Extensible) que es responsable de cargar el sistema operativo cuando el servidor arranca. Lo más alarmante es que estas vulnerabilidades permiten a los hackers reemplazar imágenes de firmware seguras con maliciosas sin activar los mecanismos de detección y bloqueo de ataques.

El impacto potencial de estas vulnerabilidades es realmente preocupante. Estas pueden ser explotadas para instalar firmware de manera similar a como ILObleed funcionaba, que es un implante descubierto en 2021 que infectó servidores HP Enterprise con firmware de borrado que destruyó permanentemente datos almacenados en discos duros. Incluso después de que los administradores reinstalaran el sistema operativo, intercambiaran discos duros o tomararan otros pasos de desinfección comunes, ILObleed permanecía intacto y reactivaba el ataque de borrado de discos. “Ambos problemas proporcionan un poder de persistencia sin precedentes en flotas significativas de dispositivos Supermicro, incluyendo centros de datos de IA”, declaró Matrosov.

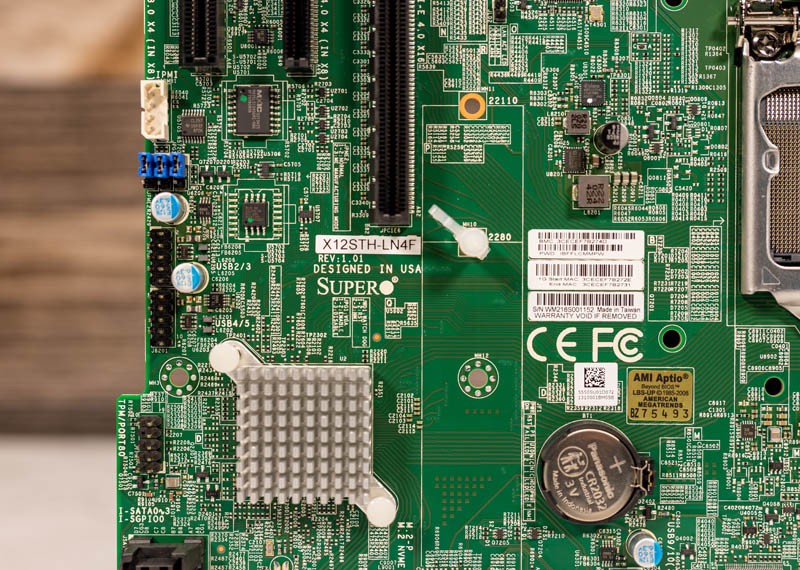

Supermicro ha afirmado que han proveido una actualización de firmware BMC para mitigar las vulnerabilidades, pero la situación es complicada. “No podemos encontrar las actualizaciones de firmware parchadas en su sitio web”, dijo Matrosov. “El bug es difícil de arreglar. Asumo que tomará más tiempo de su parte.” Las vulnerabilidades, identificadas como CVE-2025-7937 y CVE-2025-6198, residen dentro del silicio soldado en las placas base Supermicro que ejecutan servidores dentro de los centros de datos. La empresa está actualmente probando y validando los productos afectados, aconsejando a los clientes que “verifiquen las notas de lanzamiento para la resolución”.

La amenaza real aquí es que estos ataques pueden provenir de múltiples vectores. Matrosov explica que un atacante ya podría tener acceso administrativo a la interfaz de control BMC (posible mediante explotación de otras vulnerabilidades), o que las actualizaciones maliciosas podrían distribuirse como parte de un ataque en la cadena de suministro. “Si los servidores utilizados para alojar actualizaciones de firmware están comprometidos, los atacantes pueden reemplazar las imágenes originales con maliciosas. En ese caso, las víctimas pensarían que las actualizaciones de firmware descargadas eran confiables, y ninguna verificación en el lado del BMC evitaría las actualizaciones maliciosas.”, explica Matrosov.

Más información | Ars Technica

Continúa Leyendo

Tesla logra ventas récord en vehículos, pero ganancias netas caen 37% en el trimestre

Tesla ha presentado sus resultados financieros del tercer trimestre, y aunque las ventas de vehículos alcanzaron cifras …

Toyota avanza en baterías de estado sólido para EVs: lanzamiento en 2027

Toyota está apostando fuerte por lo que muchos llaman el santo grial de la tecnología para autos eléctricos: las …